Меня часто спрашивают "как стать программистом". Я часто отвечаю, что в сети есть огромное количество обучающих ресурсов, в том числе бесплатных и на русском языке. Чтобы больше не повторяться, опишу здесь ресурсы, на которые я всегда ссылаюсь.

22.10.2018

719 книг для развития

719 книг, собранных твиттером для общего развития.

Совсем не про ИТ, но интересно

https://avegera.github.io/epic-thread/rodoss/books.html

Совсем не про ИТ, но интересно

https://avegera.github.io/epic-thread/rodoss/books.html

06.08.2018

Мысли о нашем будущем

Современный мир информационных технологий многогранен и широк. Перечисление одних только областей ИТ займет не одну страницу. Мир развивается, меняется и айти вместе с ним. Сейчас уже не режут слух понятия DevOps, Data Science, AI. В этой заметке я хочу поделиться своими мыслями о будущем ИТ.

01.08.2018

Интересности на сегодня

http://memorycorruption.org/windows/2018/07/29/Notes-On-Windows-Privilege-Escalation.html

https://blog.webernetz.net/dhcp-sequences-broadcast-vs-unicast/

http://chrissanders.org/2018/05/large-captures1-colorizing-wireshark/

https://xakep.ru/2017/09/21/google-dorks/

https://xakep.ru/2015/07/08/google-hidden-functions/

https://blog.webernetz.net/route-vs-policy-based-vpn-tunnels/

https://xakep.ru/2015/06/26/mitm-197/

https://blog.webernetz.net/dhcp-sequences-broadcast-vs-unicast/

http://chrissanders.org/2018/05/large-captures1-colorizing-wireshark/

https://xakep.ru/2017/09/21/google-dorks/

https://xakep.ru/2015/07/08/google-hidden-functions/

https://blog.webernetz.net/route-vs-policy-based-vpn-tunnels/

https://xakep.ru/2015/06/26/mitm-197/

27.05.2018

[Мониторинг] Prometheus + Grafana. Часть 1. Общая информация

Система мониторинга - неотъемлемая часть ИТ инфраструктуры. Сеть не исключение. Для мониторинга сети уже написано много различных систем на разные вкусы:

- The Dude. Простая и быстрая в настройке и освоении система мониторинга от Mikrotik. Идеально подходит для небольших сетей или в случае, когда мониторинг нужен "вчера"

- Zabbix. Монструозный гигант. Долгое время стандарт де факто в мониторинге (да и сейчас, пожалуй). Умеет, не побоюсь этого слова, всё.

- Cacti. Легковесная мониторилка на основе RRDTool

С распространением микросервисов функциональности и производительности существующих систем мониторинга стало не хватать и, что ожидаемо, начали разрабатываться и внедряться новые системы. В очередном моём проекте как раз понадобилась система мониторинга. И чтобы не отставать от цивилизованного мира, я решил попробовать что-то новое. Выбор пал на стек Prometheus + Grafana. Чтобы как-то увлечь Вас, предлагаю посмотреть на демо интерфейс по ссылке.

21.05.2018

CEPH. Требования к железу

Понадобилось подобрать железо для тестирования и внедрения в продакшен кластера CEPH. Набросал несколько ссылок и варианты железа. Публикую, чтобы не потерять.

Нельзя считать эту информацию единственно верной! Читайте документацию и подбирайте железо под свои цели. Тут только для ознакомления

Для тестирования будет достаточно 3 нод с CPU Pentium от 2,5 GHz, 8GB RAM.

Для продуктивного использования нужно считать, в зависимости от целей.

Требования:

Варианты:

2. Платформа Supermicro Twin 2027PR-HTR: 4 hot-pluggable systems (nodes) in a 2U form factor. Dual socket R (LGA 2011), Up to 512GB ECC RDIMM, Integrated IPMI 2.0 with KVM and Dedicated LAN. 6x 2.5" Hot-swap SATA HDD Bays. 2000W Redundant Power Supplies. 4 серверные ноды, в каждый сервер ставиться по 1 SSD-диску для кэширования и по 3 SATA диска. Серверы Supermicro с 48 ГБ ОЗУ и процессорами линейки 5600 . Стоимость нового комплекта ~$15000

Нельзя считать эту информацию единственно верной! Читайте документацию и подбирайте железо под свои цели. Тут только для ознакомления

Для тестирования будет достаточно 3 нод с CPU Pentium от 2,5 GHz, 8GB RAM.

Для продуктивного использования нужно считать, в зависимости от целей.

Требования:

Disk: 8-10 SAS HDD per 1 x 10G NIC ИЛИ 12 SATA HDD per 1 x 10G NIC, 1 SSD for journal per 4-6 OSD drives

RAM: 1 GB per 1 TB OSD

CPU: 0.5 CPU core / 1 GHz of core per OSD (1-2 cores for SSD)

1. 3 ноды. Комплектуем каждую из нод следующим образом: 32 Гб ОЗУ, 4-х ядерный процессор 2,5 Ггц, 4 SATA диска по 2 Тб для пула хранения (объединяем в 2 массива RAID1), 2 SSD диска для пула кэширования (также объединяем в RAID1).

17.05.2018

MTCNA VS CCNA. Mikrotik VS Cisco

Недавно в одной соцсети меня спросили о том, сертификаты какого вендора получить выгоднее и на что сделать упор при изучении. Мой ответ мне самому уж больно понравился и я решил оформить его в виде поста. Тем более такие вопросы поступают с завидной периодичностью и теперь я могу давать просто ссылку на этот пост. Спасибо за диалог, Павел!

У меня тоже стояла дилемма выбора направления для дальнейшего развития несколько лет назад. Поэтому расскажу о своём опыте.

У меня тоже стояла дилемма выбора направления для дальнейшего развития несколько лет назад. Поэтому расскажу о своём опыте.

10.04.2018

Интересности на сегодня

Как-то забыл я про эту рубрику и всеми коротенькими ссылками делюсь в соцсетях да телеграме.

Реабилитируюсь! То, что появится в других каналах только завтра-послезавтра, сегодня достается постоянным читателям блога. Наслаждайтесь!

Реабилитируюсь! То, что появится в других каналах только завтра-послезавтра, сегодня достается постоянным читателям блога. Наслаждайтесь!

- Конкурс от Kaspersky Lab по теме ИБ. Сам конкурс не представляет интереса, но задачи и теория перед ними весьма интересна начинающим в ИБ. Лично я познакомился в эмуляторе с инструментами, о которых много слышал, но ни разу не видел.

- Рекомендации по настройке политик аудита в Windows

- Список событий, которые нужно проверять ежедневно в целях обеспечения безопасности систем

- Даже Forbes пишет про ИБ

- В Берлине прошел самый полезный Mikrotik User Meeting в году! Уже появились презентации и видео. https://mum.mikrotik.com/2018/EU/agenda/EN

- Вебинар "Продвинутые атаки на Microsoft Active Directory". И презентация от него

- Большой курс для обучения программированию от MS. Всё в одном месте - архитектура приложений, взаимодействие с пользователями, Java и Python

- Как эффективно обучаться. Курс на Coursera. Сам записался и прошел уже одну неделю. Надеюсь всё же победить прокрастинацию

- Социотехническое тестирование: цели, методы, инструменты

- Море исследовательской работы. В том числе про безопасность в Mikrotik RouterOS

- Cisco. Основы проектирования сетей для малого и среднего бизнеса. Он-лайн книга

- Cisco. Отчет по информационной безопасности за 2018 год

29.03.2018

Разрушаю панику вокруг безопасности Mikrotik RouterOS

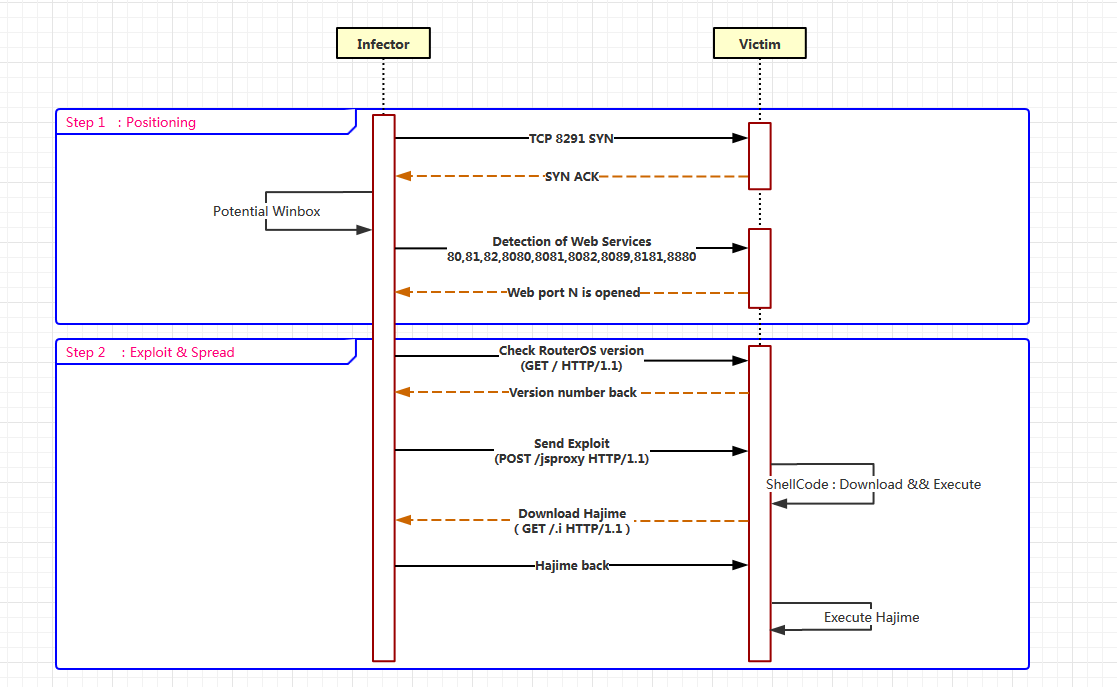

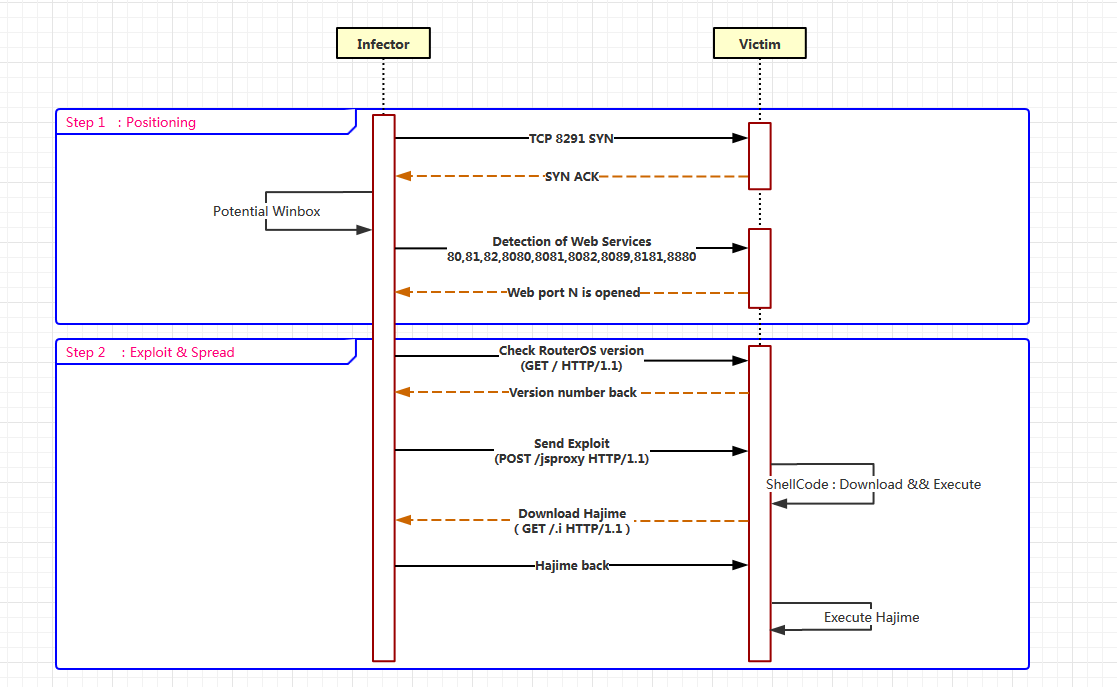

В последнее время мы часто слышим о ботнетах, использующих RouterOS. И это даже хорошо, ведь говорит о том, что платформа настолько развилась, что представляет интерес для широкой аудитории, а соответственно и хакерам. А значит, что специалисты по Mikrotik будут в цене!

Но хватит лирики. Спешу развеять ваши опасения об опасности использования RouterOS. Ботнет Hajime заражает RouterOS. Отсюда и паника, поднятая в Интернете. Но, если прочитать чуть внимательнее, то заражает он версии RouterOS ниже 6.38.5 (или 6.37.5 в bugfix ветке). А значит, что если вы обновляли свою RouterOS хотя бы раз в течение последних 12 месяцев, то вы в безопасности!

Как работает Hajime:

1. Сканированием портов обнаруживаем RouterOS по открытому tcp 8291

2. Уязвимость в web сервере webfig'a, значит через tcp 80 заражаем его

Отсюда выводы:

ВЫ В БЕЗОПАСНОСТИ, если выполнили хотя бы одно действие из списка:

1. Обновлялись в последние 12 месяцев и версия RouterOS у вас 6.38.5 (6.37.5 для bugfix) или выше. Сейчас актуальная 6.41.3 (6.40.6 bugfix)

2. У вас отключен web сервер: ip - service - www

3. Настроен фаервол. А именно доступ к tcp 80 из недоверенных сетей

4. Отключен webfig. То есть на 80 порту работает веб-фронтенд для прокси, User Manager'a или хотспота

5. У вас переназначен порт WinBox'a на нестандартный (не 8291). В этом случае вы защищены только от сканирования, на www сервис все равно под ударом

6. У вас отключен сервис WinBox. В этом случае вы защищены только от сканирования, на www сервис все равно под ударом

7. В ip - service указаны IP адреса, с которых можно подключаться к этим сервисам

Не забывайте, что заразиться можно не только из Интернета, но и из доверенной сети LAN, если кто-то внутри уже подхватил заразу.

Как видите, все беды опять идут от раздолбайства. Своевременно обновляйте ПО, настраивайте фаерволы, устанавливайте доверенные сети и не будете знать проблем. Оригинал материала на форуме

Как обезопасить свой Mikrotik мы подробно рассматриваем на курсе MTCNA. Приходите и узнайте как не попасться на удочку хакеров.

Но хватит лирики. Спешу развеять ваши опасения об опасности использования RouterOS. Ботнет Hajime заражает RouterOS. Отсюда и паника, поднятая в Интернете. Но, если прочитать чуть внимательнее, то заражает он версии RouterOS ниже 6.38.5 (или 6.37.5 в bugfix ветке). А значит, что если вы обновляли свою RouterOS хотя бы раз в течение последних 12 месяцев, то вы в безопасности!

Как работает Hajime:

1. Сканированием портов обнаруживаем RouterOS по открытому tcp 8291

2. Уязвимость в web сервере webfig'a, значит через tcp 80 заражаем его

Отсюда выводы:

ВЫ В БЕЗОПАСНОСТИ, если выполнили хотя бы одно действие из списка:

1. Обновлялись в последние 12 месяцев и версия RouterOS у вас 6.38.5 (6.37.5 для bugfix) или выше. Сейчас актуальная 6.41.3 (6.40.6 bugfix)

2. У вас отключен web сервер: ip - service - www

3. Настроен фаервол. А именно доступ к tcp 80 из недоверенных сетей

4. Отключен webfig. То есть на 80 порту работает веб-фронтенд для прокси, User Manager'a или хотспота

5. У вас переназначен порт WinBox'a на нестандартный (не 8291). В этом случае вы защищены только от сканирования, на www сервис все равно под ударом

6. У вас отключен сервис WinBox. В этом случае вы защищены только от сканирования, на www сервис все равно под ударом

7. В ip - service указаны IP адреса, с которых можно подключаться к этим сервисам

Не забывайте, что заразиться можно не только из Интернета, но и из доверенной сети LAN, если кто-то внутри уже подхватил заразу.

Как видите, все беды опять идут от раздолбайства. Своевременно обновляйте ПО, настраивайте фаерволы, устанавливайте доверенные сети и не будете знать проблем. Оригинал материала на форуме

Как обезопасить свой Mikrotik мы подробно рассматриваем на курсе MTCNA. Приходите и узнайте как не попасться на удочку хакеров.

21.01.2018

CIS Benchmarks

CIS Benchmarks - набор гайдов и лучших практик для обеспечения безопасности различных информационных систем. Начиная от браузеров и десктопных Windows, через RedHat и VMWare до отдельных сервисов типа Apache и оборудования от Cisco и других вендоров.

Рекомендую ознакомиться!

https://learn.cisecurity.org/benchmarks

https://drive.google.com/drive/folders/1JKMMLBrbzPC_oeTfd-UvdNyIdD94GY7I

Как этим пользоваться на примере Windows 7

Рекомендую ознакомиться!

https://learn.cisecurity.org/benchmarks

https://drive.google.com/drive/folders/1JKMMLBrbzPC_oeTfd-UvdNyIdD94GY7I

Как этим пользоваться на примере Windows 7

[book] Подборка книг по системному администрированию. Январь 2018

Первый пост в этом году.

За новогодние каникулы накопилось много информации. И первое, чем хотелось бы поделиться - замечательная подбрка книг. Почти все они прилетели из классного Telegram канала для сетевиков - Network Warrior. Сам ещё не прочитал ни одной из них (за исключением, пожалуй нескольких глав из предыдущих изданий UNIX and Linux System Administration Handbook, постера и книжки для детей про K8s)

Подписаться на:

Сообщения (Atom)